|

攻击防护: SA-2001A内置的安全防护功能十分完善,包括防御各种Flood攻击、IP地址欺骗、拒绝服务(DoS)攻击等。 我们开启SA-2001A的攻击防护功能,并使用Mir这个程序测试其防护能力,Mir是一个内网TCP半连接洪水攻击程序,不过Mir的攻击方式不是仅向目标发送SYN包,它会在发起攻击前检索局域网内所有的主机信息,然后冒用其它主机的MAC地址和IP地址向目标发起Flood攻击,导致目标设备MAC表被不停刷新,从而使网络通讯异常。

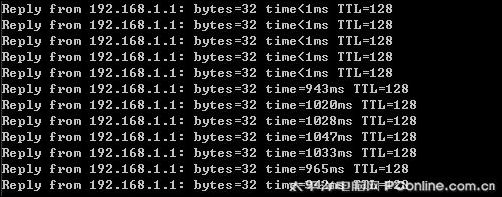

如上图,在测试中,Ping延时骤增,但网络并没有中断(没有出现Time Out),访问Internet虽然速度明显变慢,但网页可以打开。算上以往评测过的路由设备,SA-2001A是我们见过的第二台可防御Mir攻击的设备,多数产品在这种攻击方式下,网络会立即中断。

上面的截图是使用Mir攻击一台PC,并在被攻击PC上使用Wireshark抓得的数据包,其中被选中的记录、源地址和目标地址的IP地址是相同的。

主机防御功能是指设备代替不同主机发送免费ARP包,一定程度上可保护被代理主机免受ARP攻击。 ARP欺骗问题,根源其实是TCP/IP协议设计上的缺陷所致,坦白说并没有一个严格意义上的解决方法,在这方面各厂家都拥有自己的技术,SA-2001A使用的ARP防欺骗机制是通过发送广播包来实现的。设置了该功能后,SA-2001A会持续向局域网内发送ARP包,通过这种方式不停刷新客户机上ARP缓存中的IP MAC对应表来达到抑制ARP欺骗的目的。 另外,在ARP防御方面,SA-2001A的DHCP监控功能可通过分析DHCP客户端与DHCP服务器之间的DHCP报文,建立DHCP客户端的MAC地址和被分配的IP地址的对应关系。在启动ARP检查功能后,将检查经过设备的ARP包是否与该表的内容匹配,如果不匹配则丢弃该ARP包。在使用DHCP获取地址的网络中,可以通过启用ARP检查和DHCP监控功能来防止ARP欺骗。 由于DHCP服务的客户端是以广播的方式寻找服务器,并且只接收第一个到达的服务器提供的网络配置参数,因此,如果网络中存在非授权的DHCP服务器,就有可能引发DHCP服务器欺骗。SA系列安全网关可以通过在相应端口上设置丢弃DHCP响应报文来防止DHCP服务器欺骗。 再有,一些恶意攻击者通过伪造不同的MAC地址不断地向DHCP服务器发送DHCP请求,从而耗尽服务器的IP地址资源,最终导致合法用户不能获得IP地址。这种攻击也即网络上常见的DHCP Starvation Attack。SA系列安全网关可以通过在相应端口上设置丢弃请求报文、设置DHCP包速率限制或者打开合法性检查功能来防止该类攻击。

|

正在阅读:企业超级网管 山石网科SA-2001A首测企业超级网管 山石网科SA-2001A首测

2009-05-17 06:31

出处:PConline原创

责任编辑:gaohongjun

键盘也能翻页,试试“← →”键