|

添加端口到VLAN并实现VLAN间路由

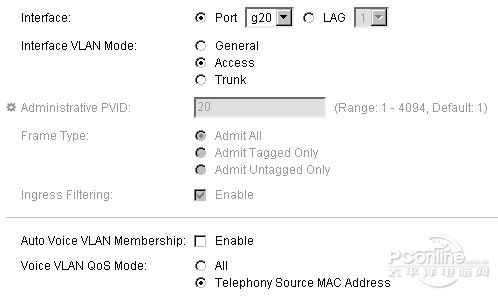

在我们搭建的环境中,端口1# 2#属于VLAN1000(CXO),端口10# 11#属于VLAN10(admin),端口20# 21#属于VLAN20(sales),端口24#属于VLAN100(WAN,连接网关),端口13#属于VLAN200(Server Group)。如何实现这些VLAN间相互通信?答案是VLAN间路由。

实现VLAN间路由需要为相应VLAN设置IP地址,此地址将成为各自VLAN中主机的默认网关地址。设置好IP地址后,你会发现不同VLAN间就可以相互通信了。每个VLAN中的主机的IP地址可以手工指定,也可以通过DHCP服务器指派(如何通过DHCP为不同VLAN中主机分配IP地址将稍后介绍),而每台主机上的默认网关就是我们刚刚设置的相应VLAN的IP地址(192.168.x.254)。

所有VLAN间已经可以正常通信了,但似乎我们所做的一切也都“白费”了,为什么?因为所有VLAN中的所有主机依然可以畅通无阻地通信。相信对于IT来讲这并不是一件好事——划分VLAN的目的是为了安全和更有效地管理网络中的各种资源。在企业中,常见的做法是将同一部门的员工放在一个VLAN组中,同时禁止各VLAN间互访,只允许特定VLAN间通信,比如访问服务器,INTERNET上网等。如何满足这一需求?答案是访问控制列表(ACL)。 访问控制列表(ACL)

如上图所示,我们添加了一个ACL,并将其绑定到端口20,ACL的内容是禁用源地址为192.168.20.0,目的地址为192.168.0.0 和 192.168.10.0的流量。如果从VLAN的角度看,就是禁用所有从VLAN20(sales)到VLAN10(admin) 和 VLAN1000(CXO)的流量。这里要注意一点,ACL必须绑定至指定端口才会生效。

思科 300 系列提供了基于MAC地址,IPv4和IPv6的访问控制列表。在组建网络时,ACL格外实用,它是IT手中的利器,借助ACL,IT可以极为灵活地管理网络中的各种流量。

|

正在阅读:立体安全网络 思科全新300交换机试用立体安全网络 思科全新300交换机试用

2010-11-16 16:52

出处:PConline原创

责任编辑:gaohongjun

键盘也能翻页,试试“← →”键